Jak powinna wyglądać ochrona przed ransomware?

Ochrona przed ransomware jest kwestią przetrwania dla każdej organizacji. Współczesne zagrożenia ransomware ewoluują błyskawicznie, wykorzystując sztuczną inteligencję i model Ransomware-as-a-Service. Tradycyjne oprogramowanie antywirusowe często nie wystarcza wobec zaawansowanych technik ataku. Organizacje muszą przyjąć proaktywne, wielowarstwowe podejście, które łączy nowoczesne technologie z edukacją pracowników i precyzyjnymi procedurami reagowania.

Z tego artykułu dowiesz się m.in.:

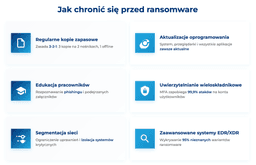

Jak chronić się przed ransomware?

Polska zajmuje pierwszą pozycję globalnie pod względem wykrywania tego rodzaju złośliwego oprogramowania – 6% wszystkich światowych przypadków[1]. Żeby chronić się i usunąć ransomware, trzeba wielowarstwowych zabezpieczeń i nowoczesnych strategii, które wykraczają daleko poza tradycyjne oprogramowanie antywirusowe.

Regularne tworzenie kopii zapasowych

Kopie zapasowe to ostatnia linia obrony i najskuteczniejsza metoda ochrony przed koniecznością płacenia okupu. Zasada 3-2-1 stanowi złoty standard: trzy kopie danych na dwóch różnych nośnikach, z jedną przechowywaną poza główną siedzibą organizacji. Pozwala to szybko odzyskać pliki w przypadku ataku.

Kluczowe jest przechowywanie kopii zapasowych w trybie offline lub w izolowanych lokalizacjach, ponieważ zaawansowane warianty ransomware aktywnie wyszukują i niszczą podłączone backupy. Zewnętrzny dysk twardy, fizycznie odłączony od swojego komputera, może uratować organizację przed katastrofą.

Częstotliwość tworzenia kopii zapasowych powinna być dostosowana do krytyczności danych – dla najważniejszych systemów codziennie, dla mniej istotnych co najmniej tygodniowo. Równie ważne jest regularne testowanie procedur przywracania danych, aby upewnić się, że kopie są funkcjonalne i wolne od infekcji.

Regularne aktualizacje systemu operacyjnego i oprogramowania

Aktualne oprogramowanie to fundament cyberbezpieczeństwa. Cyberprzestępcy często wykorzystują znane luki w zabezpieczeniach, na które producenci wydali już poprawki. Atak WannaCry z 2017 roku mógł zostać zatrzymany, gdyby organizacje instalowały dostępne aktualizacje bezpieczeństwa[2].

Regularne aktualizacje oprogramowania powinny obejmować system operacyjny, przeglądarki internetowe, pakiety biurowe jak Microsoft Office oraz wszystkie aplikacje używane w organizacji. Automatyczne aktualizacje minimalizują ryzyko ludzkiego błędu i zapewniają szybkie zamknięcie luk w zabezpieczeniach.

Szczególną uwagę należy zwrócić na przestarzałe oprogramowanie, które nie otrzymuje już wsparcia producenta. Takie systemy są szczególnie narażone na dalsze ataki typu ransomware i powinny być niezwłocznie zastąpione nowszymi wersjami. Regularnie aktualizuj system operacyjny, a nie będziesz musiał martwić się usuwaniem ransomware i nie staniesz się ofiarą okupu.

Edukacja pracowników i budowanie świadomości

Człowiek pozostaje najsłabszym ogniwem w łańcuchu cyberbezpieczeństwa. Wiadomości e-mail typu phishing stanowią główny wektor infekcji ransomware – 94% złośliwego oprogramowania jest dostarczane przez pocztę elektroniczną[3].

Regularne szkolenia powinny uczulać pracowników na rozpoznawanie podejrzanych wiadomości e-mail, złośliwych załączników i niepewnych linków. Symulacje ataków phishingowych pomagają w praktycznym przygotowaniu zespołu do rzeczywistych zagrożeń i pomagają chronić ważne pliki.

Pracownicy muszą rozumieć zasady bezpiecznego korzystania z Internetu, unikania wiadomości e-mail od nieznanych nadawców oraz ostrożności wobec zewnętrznych nośników danych i pamięci masowej. Świadomość zagrożeń cybernetycznych powinna stać się częścią kultury organizacyjnej.

Uwierzytelnianie wieloskładnikowe i kontrola dostępu

Uwierzytelnianie wieloskładnikowe (MFA) może zapobiec 99,9% ataków na konta użytkowników[4]. Ten dodatkowy poziom zabezpieczeń znacząco utrudnia cyberprzestępcom przejęcie kontroli nad systemami, nawet w przypadku kradzieży hasła.

Zasada najmniejszych uprawnień ogranicza dostęp pracowników wyłącznie do zasobów niezbędnych do wykonywania obowiązków. Segmentacja sieci zapobiega rozprzestrzenianiu się infekcji na całą infrastrukturę IT.

Silnych haseł i ich regularna zmiana, połączona z uwierzytelnianiem dwuskładnikowym, tworzy solidną barierę ochronną. Zarządzanie dostępem powinno obejmować również regularne przeglądy uprawnień i natychmiastowe usuwanie dostępu dla byłych pracowników.

Zaawansowane rozwiązania bezpieczeństwa

Nowoczesne systemy EDR (Endpoint Detection and Response) i XDR oferują zaawansowane funkcje wykrywania i automatycznego reagowania na zagrożenia. Te rozwiązania potrafią wykryć 95% nieznanych rodzin ransomware dzięki algorytmom uczenia maszynowego[5].

Filtrowanie poczty elektronicznej i blokowanie złośliwych stron internetowych stanowią pierwszą linię obrony. Zapory sieciowe (firewall) i systemy wykrywania intruzów monitorują ruch sieciowy w poszukiwaniu podejrzanych aktywności.

Skanowanie antywirusowe w czasie rzeczywistym, połączone z analizą behawioralną, może wykryć nawet nieznane wcześniej warianty ransomware. Regularne audyty bezpieczeństwa pomagają identyfikować słabe punkty w infrastrukturze IT.

Ochrona przed ransomware to ciągły proces doskonalenia zabezpieczeń. Organizacje muszą traktować cyberbezpieczeństwo jako strategiczny priorytet, a nie jedynie koszt operacyjny.

Borys Bednarek, Head of SEO & TL Performance Marketing

Jak postępować w przypadku ataku ransomware?

Szybka reakcja na atak ransomware może oznaczać różnicę między ograniczonymi szkodami a katastrofą organizacyjną. Jak w przypadku pożaru, każda sekunda zwłoki zwiększa skalę zniszczeń. Właściwe postępowanie wymaga zimnej krwi, precyzyjnych działań i wcześniej przygotowanego planu reagowania na incydenty.

Natychmiastowa izolacja i zabezpieczenie dowodów

Pierwszym krokiem jest odizolowanie zainfekowanych urządzeń od sieci. Należy natychmiast odłączyć kable sieciowe, wyłączyć Wi-Fi i Bluetooth, aby zapobiec dalszemu rozprzestrzenianiu się zagrożenia na inne systemy w organizacji.

Kluczowe jest zachowanie dowodów – nie należy wyłączać komputera, ponieważ pamięć może zawierać istotne informacje dla śledztwa. Hibernacja systemu to bezpieczniejsza opcja. Zdjęcie ekranu z komunikatem ransomware i zapisanie pliku z notatką okupu na czystym nośniku USB może być pomocne w identyfikacji rodzaju ataku.

Odwiedzenie strony NoMoreRansom.org może pomóc w identyfikacji konkretnej rodziny ransomware i sprawdzeniu dostępności darmowych narzędzi do odszyfrowania plików. Niektóre warianty złośliwego oprogramowania mają znane słabości, które można wykorzystać do odzyskiwania danych.

Działania zespołu reagowania na incydenty

Uruchomienie planu reagowania na incydenty powinno nastąpić automatycznie. Zespół musi szybko ocenić skalę ataku, zidentyfikować zainfekowane systemy i podjąć decyzje o dalszych krokach. Komunikacja wewnętrzna i zewnętrzna musi być koordynowana przez wyznaczoną osobę.

Resetowanie poświadczeń, szczególnie dla kont administracyjnych, może zapobiec dalszym szkdom. Należy zachować ostrożność, aby nie zablokować dostępu do systemów niezbędnych do procesu odzyskiwania danych. Czasowe wyłączenie niektórych usług może ograniczyć rozprzestrzenianie się infekcji.

Zgłoszenie incydentu do CERT Polska poprzez formularz na stronie incydent.cert.pl pozwala na oficjalne udokumentowanie ataku i może zapewnić wsparcie specjalistów. Współpraca z organami ścigania może być kluczowa dla przyszłych działań prewencyjnych.

Ocena szkód i podejmowanie decyzji

Kategoryczne „nie” dla płacenia okupu to stanowisko ekspertów i organów ścigania. Brak gwarancji odzyskania danych, wspieranie działalności przestępczej i zwiększone ryzyko kolejnych ataków to główne argumenty przeciwko zapłacie. Firmy, które zapłaciły okup, w 80% przypadków doświadczają kolejnego ataku[6].

Ocena dostępności i jakości kopii zapasowych determinuje strategię odzyskiwania. Jeśli backupy są nienaruszone i regulnie testowane, organizacja może przywrócić dane bez konieczności płacenia okupu. Proces ten wymaga jednak całkowitego wyczyszczenia zainfekowanych systemów.

Analiza sposobu infekcji pomaga w identyfikacji luk w zabezpieczeniach i przygotowaniu działań naprawczych. Może to obejmować wzmocnienie polityki haseł, wdrożenie dodatkowych warstw zabezpieczeń lub intensyfikację szkoleń dla pracowników.

Odzyskiwanie i wzmacnianie zabezpieczeń

Proces odzyskiwania rozpoczyna się od całkowitego wyczyszczenia zainfekowanych systemów. Formatowanie dysków i ponowna instalacja systemu operacyjnego eliminuje wszelkie ślady złośliwego oprogramowania. Przywrócenie danych z kopii zapasowych musi być poprzedzone gruntownym skanowaniem antywirusowym.

Wzmocnienie zabezpieczeń po ataku powinno obejmować implementację dodatkowych warstw ochrony. Segmentacja sieci, ograniczenie uprawnień użytkowników i wdrożenie zaawansowanych systemów monitorowania mogą zapobiec kolejnym infekcjom.

Wyciągnięcie wniosków z incydentu i aktualizacja procedur bezpieczeństwa zamyka proces reagowania. Regularne audyty, testy penetracyjne i symulacje ataków pomagają w ciągłym doskonaleniu poziomu ochrony przed zagrożeniami ransomware.

Monitorowanie ruchu sieciowego w kolejnych tygodniach może wykryć pozostałości infekcji lub próby ponownego ataku. Zwiększona czujność zespołu IT i pracowników w okresie poatakowym jest kluczowa dla zapobiegania eskalacji zagrożeń.

FAQ

Przypisy

- ↑https://www.eset.com/int/about/newsroom/corporate-blog/ransomware-poland-tops-global-detection-rates/ [

- ↑https://www.microsoft.com/en-us/security/blog/2019/08/20/one-simple-action-you-can-take-to-prevent-99-9-percent-of-cyberattacks/

- ↑https://www.cybereason.com/blog/cybereason-releases-ransomware-research-revealing-organizational-disconnect

Formularz kontaktowy

Rozwijaj swoją firmę

Razem z całym zespołem Cyrek Digital pomagam firmom w cyfrowej transformacji. Specjalizuje się w technicznym SEO. Na działania marketingowe patrzę zawsze przez pryzmat biznesowy.

Oceń tekst

Być może zainteresują Cię: