Atak DDoS – co to jest i na czym polega?

Wyobraź sobie, że Twój sklep internetowy generuje tysiące złotych przychodu na godzinę, a nagle – bez ostrzeżenia – przestaje działać. Klienci widzą błąd 503, telefony się urywają, a Ty tracisz pieniądze z każdą minutą przestoju. To nie awaria techniczna, lecz atak DDoS – jedno z najpoważniejszych cyberzagrożeń współczesnego biznesu. W 2024 roku liczba takich ataków wzrosła o 108% w porównaniu z rokiem poprzednim[1], a średni koszt jednej minuty przestoju sięga 6000 dolarów[2].

Z tego artykułu dowiesz się m.in.:

- Czym jest atak DDoS?

- Jak działa atak DDoS?

- Jakie są rodzaje ataków DDoS?

- Jakie skutki wywołuje atak DDoS?

Najważniejsze informacje:

- Atak DDoS (Distributed Denial of Service) to rozproszona odmowa usługi, polegająca na zalewaniu serwera ogromną ilością fałszywych żądań z wielu miejsc jednocześnie, co prowadzi do przeciążeniu serwera i uniemożliwienia dostępu legalnym użytkownikom.

- Atakujący wykorzystują sieci zainfekowanych urządzeń zwane botnetami – średnio 38 000 urządzeń na botnet w 2024 roku[3] – do wysyłania masowych żądań HTTP lub pakietów UDP, co prowadzi do wyczerpania dostępnych zasobów i całkowitej niedostępności usługi.

- Wyróżnia się trzy główne rodzaje ataków: wolumetryczne (zapychające pasmo sieciowe), protokołowe (wykorzystujące luki w protokołach TCP/UDP) oraz aplikacyjne (celujące w warstwę 7 modelu OSI poprzez żądania HTTP).

- Skuteczna ochrona wymaga wielowarstwowej strategii obejmującej zapory sieciowe, sieci CDN (Content Delivery Network), monitorowanie ruchu sieciowego w czasie rzeczywistym oraz regularne aktualizacje oprogramowania.

- Skutki ataku DDoS obejmują bezpośrednie straty finansowe firmy, utratę klientów, szkody wizerunkowe oraz potencjalne konsekwencje prawne – średni koszt pojedynczego incydentu to około 234 000 dolarów[4].

Atak DDoS – definicja

Atak DDoS (skrót od Distributed Denial of Service), czyli rozproszona odmowa usługi, stanowi jedną z najpowszechniejszych i najbardziej destrukcyjnych form cyberagresji we współczesnym internecie. W przeciwieństwie do klasycznego ataku DoS (Denial of Service), który pochodzi z jednego źródła, atak DDoS polega na przeprowadzeniu szturmu równocześnie z wielu miejsc jednocześnie – często z tysięcy zainfekowanych urządzeń rozsianych po całym świecie. Mechanizm działania opiera się na zalewaniu infrastruktury ofiary ogromną ilością sztucznego ruchu sieciowego, co prowadzi do przeciążeniu serwera i wyczerpania wolnych zasobów takich jak pamięć RAM, moc procesora czy przepustowość łącza.

Atak DDoS to zmasowane, skoordynowane działanie cyberprzestępcze polegające na jednoczesnym wysyłaniu fałszywych żądań z wielu źródeł w celu przeciążenia infrastruktury technicznej ofiary i uniemożliwienia dostępu do usługi legalnym użytkownikom.

Definicja atak DDoS

W Polsce przeprowadzanie ataków DDoS jest przestępstwem przeciwko ochronie informacji. Zgodnie z art. 268a Kodeksu karnego za istotne zakłócanie automatycznego przetwarzania danych grozi kara pozbawienia wolności do 3 lat, a w przypadkach wyrządzenia znacznej szkody majątkowej – nawet do 5 lat.

Jak działa atak DDoS?

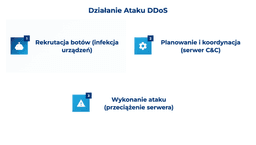

Z perspektywy specjalisty ds. bezpieczeństwa IT, mechanizm ataku DDoS przebiega w kilku precyzyjnie zaplanowanych etapach. Pierwszą fazą jest rekrutacja botów – hakerzy przy użyciu specjalnego oprogramowania, takiego jak trojany czy malware typu Mirai, infekują tysiące urządzeń podłączonych do sieci. Ofiarami padają komputery, smartfony, routery, kamery IP oraz inne urządzenia Internetu Rzeczy. Właściciele tych maszyn zazwyczaj nie wiedzą, że ich sprzęt stał się częścią sieci zombie.

Kolejny etap to planowanie i koordynacja. Atakujący za pośrednictwem serwera Command & Control (C&C) ustala cel, moment uderzenia oraz intensywność ataku. Na sygnał bot herdera wszystkie zainfekowane urządzenia rozpoczynają jednocześnie wysyłanie zapytań pod adresy IP ofiary. W 2024 roku przeciętny botnet składał się z około 38 000 urządzeń[5], choć największe sieci mogą obejmować dziesiątki milionów maszyn.

Podczas wykonania ataku serwery ofiary próbują obsłużyć nadmiarowy ruch, zużywając wszystkie dostępne zasoby. To prowadzi do znacznego spowolnienia lub całkowitego zawieszenia systemu. Według danych Cloudflare, 86% ataków DDoS trwa krócej niż 10 minut[6], jednak nawet tak krótkie uderzenie może sparaliżować działanie systemu transakcyjnego i przełożyć się na poważne straty. Atakujący monitorują skuteczność działań za pomocą specjalnych narzędzi, dostosowując technikę i intensywność w czasie rzeczywistym.

Jakie są rodzaje ataków DDoS?

W zakresie cyberbezpieczeństwa wyróżnia się trzy podstawowe kategorie ataków DDoS, różniące się wektorem ataku i warstwą docelową modelu OSI.

Ataki wolumetryczne (zmasowane)

Ataki wolumetryczne mają na celu całkowite wyczerpanie dostępnego pasma sieciowego poprzez zalanie infrastruktury ofiary ogromną ilością danych. Wielkość tych ataków mierzy się w bitach na sekundę (bps). Typowe wektory obejmują UDP Flood (zasypywanie portów pakietami protokołu UDP) oraz ICMP Flood (wysyłanie masowej liczby pakietów ping). W październiku 2024 roku Cloudflare odnotował rekordowy atak wolumetryczny osiągający szczytową przepustowość 5,6 Tbps[7], przeprowadzony przez botnet oparty na wariancie Mirai wykorzystującym ponad 13 000 urządzeń IoT.

Ataki protokołowe

Ataki protokołowe wykorzystywane są do eksploatacji słabości w protokołach warstwy transportowej (L3/L4). Sztandarowym przykładem jest SYN Flood, gdzie boty wysyłają tysiące żądań nawiązania połączenia TCP, ale nigdy nie przesyłają ostatecznego potwierdzenia ACK. Serwer utrzymuje „półotwarte” połączenia, co prowadzi do wyczerpania zasobów systemowych. Inne techniki obejmują Ping of Death (wysyłanie uszkodzonych pakietów IP) oraz ataki fragmentacyjne. Natężenie mierzy się w pakietach na sekundę (pps) – rekordowy atak w 2024 roku osiągnął 3,15 miliarda pakietów na sekundę[8].

Ataki aplikacyjne (warstwa 7)

Ataki aplikacyjne celują bezpośrednio w konkretne funkcje aplikacji lub strony internetowej na warstwie 7 modelu OSI. HTTP Flood generuje ogromną liczbę żądań HTTP, imitując ruch prawdziwych użytkowników, co czyni je wyjątkowo trudnymi do wykrycia. Technika Slowloris polega na utrzymywaniu wielu połączeń HTTP w stanie otwartym przy minimalnym transferze danych, blokując dostęp dla legalnych użytkowników. W 2024 roku 59% wszystkich ataków DDoS celowało właśnie w warstwę aplikacyjną[9], szczególnie w sektory finansowy i e-commerce – w tym firmy brokerskie oraz serwisy aukcyjne.

Ataki amplifikacyjne (wzmacniające)

Ataki amplifikacyjne pozwalają atakującemu zwielokrotnić wolumen szkodliwego ruchu przy minimalnym nakładzie własnych zasobów. DNS Amplification wykorzystuje publiczne serwery DNS do generowania odpowiedzi wielokrotnie większych niż zapytanie, kierowanych pod sfałszowany adres IP ofiary. NTP Amplification działa analogicznie, wykorzystując protokół synchronizacji czasu. Współczynnik wzmocnienia może sięgać nawet 51 200x w przypadku Memcached[10].

Jakie skutki wywołuje atak DDoS?

Głównym skutkiem ataku DDoS jest uniemożliwienie dostępu do usługi dla uprawnionych użytkowników. Zmasowany napływ fałszywymi próbami skorzystania z serwisu prowadzi do wyczerpania dostępnych zasobów technicznych, co objawia się błędami typu 503 Service Unavailable lub 504 Gateway Timeout. Średni czas przywracania pełnej sprawności po poważnej awarii wynosi około 77 godzin[11].

W wymiarze finansowym skutki ataku DDoS są druzgocące. Każda minuta przestoju oznacza wymierne straty finansowe – średnio 6000 dolarów[12]. Dla przedsiębiorstw e-commerce działalności online przestój w szczycie sezonu może oznaczać utratę przychodów liczoną w setkach tysięcy dolarów. Do bezpośrednich strat dochodzą koszty operacyjne: zaangażowanie specjalistów IT, wdrożenie środków obronnych oraz późniejsza naprawa systemów.

Równie poważne są szkody wizerunkowe. Brak dostępności usług podważa zaufanie klientów, którzy mogą na stałe przenieść się do konkurencji. Według badań Corero, ponad 75% przedsiębiorstw uważa utratę klientów za najgorszy skutek ataku DDoS[13]. Długoterminowe konsekwencje obejmują także problemy prawne – firmy mogą zostać obciążone karami za naruszenie umów SLA lub przepisów o ochronie danych.

Ataki DDoS służą również jako narzędzie szantażowania firm. W niektórych przypadkach osoby stojące za atakiem żądają okupu za zaprzestanie agresji – w 2024 roku 12% klientów Cloudflare zgłosiło otrzymanie żądania okupu[14]. Często atak stanowi jedynie odwrócenie uwagi administratorów, podczas gdy hakerzy infiltrują bazy danych lub instalują oprogramowanie ransomware.

Ataki mogą także paraliżować infrastrukturę krytyczną – systemy bankowe, energetyczne czy opieki zdrowotnej. W skrajnych przypadkach mogą prowadzić do destabilizacji politycznej, szczególnie gdy celują w systemy wyborcze lub instytucji państwowych.

FAQ

Przypisy

Formularz kontaktowy

Rozwijaj swoją firmę

Razem z całym zespołem Cyrek Digital pomagam firmom w cyfrowej transformacji. Specjalizuje się w technicznym SEO. Na działania marketingowe patrzę zawsze przez pryzmat biznesowy.

Oceń tekst

Być może zainteresują Cię: